Standardmäßig sind administrative Freigaben in Windows immer aktiviert. Diese Freigaben erleichtern die Administration von Windows Clients und Windows Servern enorm. So lässt sich beispielsweise über die Freigabe c$ auf das Systemlaufwerk jedes Systems zugreifen kann, sofern die Berechtigungen des Benutzers dies zulassen. Doch leider geht von diesen administrativen Freigaben eine sehr große Gefahr aus.

Warum administrative Freigaben in Windows gefährlich sind

Doch worin besteht de Gefahr? Die Antwort habe ich oben bereits genannt: Mit den entsprechenden Berechtigungen des Benutzers kann ich auf eine Vielzahl meiner Systeme im Netzwerk zugreifen. Der Domänenadministrator z.B. hat damit Zugriff auf jeden (!) Computer oder Server im Netzwerk. Und jetzt stellt sich die Frage: Was passiert, wenn ich einen Verschlüsselungstrojaner (Ransomware) auf einem System „aktiviere“, auf dem ich mit dem Domänenadministrator zugreife? Richtig – ich gebe den Weg frei, meine sämtlichen Server und Clients zu verschlüsseln.

Der Domänenadministrator ist natürlich das extremste Beispiel dafür. In vielen Firmen würde aber der lokale Clientadministrator bereits ein großes Unheil anrichten, weil oft überall das gleiche Kennwort verwendet wird. Ein Umstand, der auch sonst viele Risiken mit sich bringt und sehr einfach mittels Local Administrator Passwort Solution (LAPS) gelöst werden kann.

Trotzdem: Administrative Freigaben deaktivieren

So schön und bequem die c$-Freigabe sein mag, aus Gründen der Sicherheit sollte man die administrativen Freigaben grundsätzlich auf allen Windows Betriebssystemen deaktivieren. Dies funktioniert sehr leicht durch das Hinzufügen eines Wertes in die Windows Registry. Bei mehreren Rechnern und Servern lässt sich der Key schnell über die Gruppenrichtlinien verteilen.

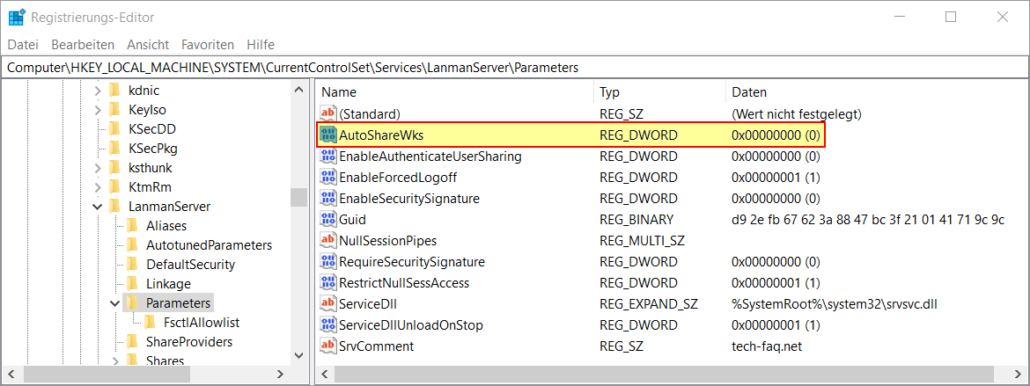

Du brauchst lediglich im Pfad HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters einen neuen Eintrag hinzufügen.

Bei Windows Clients:

Typ DWORD mit dem Namen AutoShareWks mit dem Wert 0.

Bei Windows Servern deaktivierst Du die administrativen Freigaben mit:

Typ DWORD mit dem Namen AutoShareServer mit dem Wert 0.

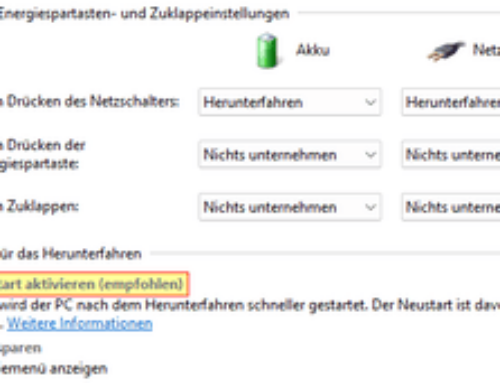

Die Änderungen werden aktiv, sobald der Client oder Server einmal neu gestartet wurde. Rückgängig machen kannst Du das Ganze, wenn Du den jeweiligen Wert auf 1 änderst.

Allein diese Konfiguration wird dich nicht vor Ransomware schützen, aber das Deaktivieren der administrativen Freigaben, wie z.B. c$, erschwert dem Verschlüsselungstrojaner auf jeden Fall den Weg.

Ebenfalls interessant:

Dieser Artikel ist wie alle anderen auf dieser Seite kostenlos für Dich und ich hoffe, ich konnte Dir weiterhelfen. Wer möchte, kann diesem Blog eine kleine Aufmerksamkeit in Form einer kleinen Spende (PayPal) oder über die Amazon Wunschliste zukommen lassen.

Sollte man dieses auch bei DCs machen? NETLOGON und SYSVOL sind nicht $ aber greifen da sonst noch DCs untereinander per C$ oder ADMIN$ zu?

Danke

Hallo Malte,

ich habe das Ganze bereits auf DCs getestet und konnte keine Beeinträchtigungen bzgl. Replikation usw. feststellen.

Hallo, wenn man die Administrativen Freigaben deaktiviert, funktioniert dann noch Backup-Software wie Veeam?

…das gleich gilt für Monitoring-Tools.

Danke

Beste Grüße

Jan

Hallo Jan,

soweit ich weiß, funktioniert das Backup mit Veeam weiterhin, jedoch lassen sich einzelne Dateien nicht mehr an dem ursprünglichen Ort wiederherstellen. Man müsste die Daten also z.B. lokal auf dem Backupserver recovern und dann verschieben. Bei Monitoring Tools habe ich keine Einschränkungen gehabt (PRTG).