BitLocker ist die einfachste und effizienteste Art und Weise, Festplatten mit Microsoft Windows zu verschlüsseln. Es ist in allen aktuellen Windows Server Versionen und clientseitig in allen Pro und Enterprise Versionen seit Windows 7 enthalten. Beim Einsatz in Unternehmen, bietet es sich an, die Wiederherstellungsschlüssel von BitLocker im Active Directory zu speichern.

BitLocker Recovery Keys im AD speichern

Das Speichern von BitLocker im Active Directory hat den Vorteil, dass Ihr jederzeit auf die Wiederherstellungsschlüssel sämtlicher Computer und Notebooks zugreifen könnt. Dadurch entfällt die manuelle (und evtl. fehleranfällige) Dokumentation dieser wichtigen Informationen.

Damit BitLocker die Recovery Keys automatisch im Active Directory speichert, muss Du lediglich ein neues Gruppenrichtlinienobjekt erstellen und dieses auf die zu schützenden Computer anwenden.

Die folgenden Richtlinien sind dabei interssant:

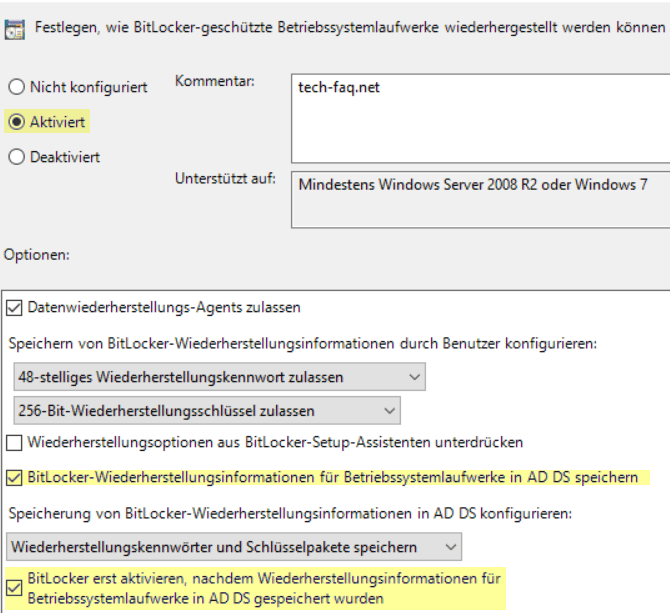

- Festlegen, wie BitLocker-geschützte Betriebssystemlaufwerke wiederhergestellt werden können

(Computerkonfiguration – Adm. Vorlagen – Windows Komponenten – BitLocker-Laufwerksverschlüsselung -Betriebssystemlaufwerke) - [OPTIONAL]

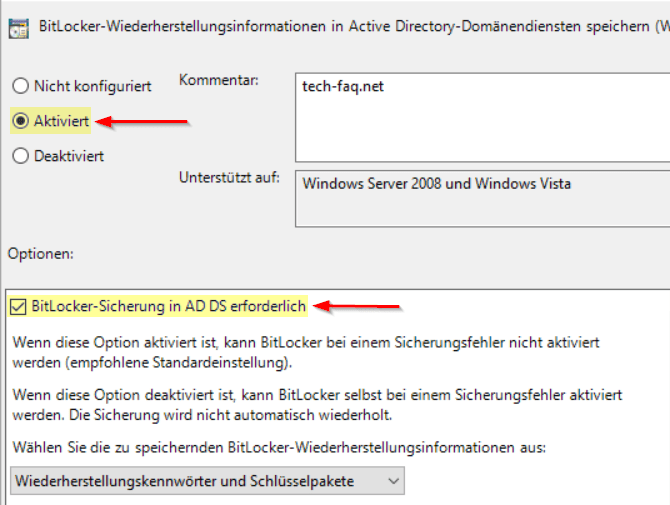

BitLocker-Widerherstellungsinformationen in Active Directory-Domänendiensten speichern

(Computerkonfiguration – Adm. Vorlagen – Windows Komponenten – BitLocker-Laufwerksverschlüsselung)

Gruppenrichtlinien konfigurieren

Für alle aktuellen Betriebssysteme (ab Server 2012 oder Windows 7) genügt es, die Richtlinie „Festlegen, wie BitLocker-geschützte Betriebssystemlaufwerke wiederhergestellt werden können“ zu aktivieren und dort die beiden folgenden Optionen auszuwählen:

- BitLocker-Wiederherstellungsinformationen für Betriebssystemlaufwerke in AD DS speichern.

- BitLocker erst aktivieren, nachdem die Wiederherstellungsinformationen für Betriebsystemlaufwerke in AD DS gespeichert wurden.

Damit stellst Du sicher, dass die BitLocker Wiederherstellungsschlüssel sämtlicher Systemfestplatten in das Active Directory übertragen werden. Zudem schützt Du Dich mit der zweiten Option davor, dass BitLocker aktiviert wird, ohne dass die Informationen gespeichert wurden (z.B. bei Verbindungsabbrüchen).

Bei Bedarf, kannst Du diese Richtlinie auch für weitere Festplattenlaufwerke oder für Wechseldatenträger erstellen (siehe Unterordner von Computerkonfiguration – Adm. Vorlagen – Windows Komponenten – BitLocker-Laufwerksverschlüsselung).

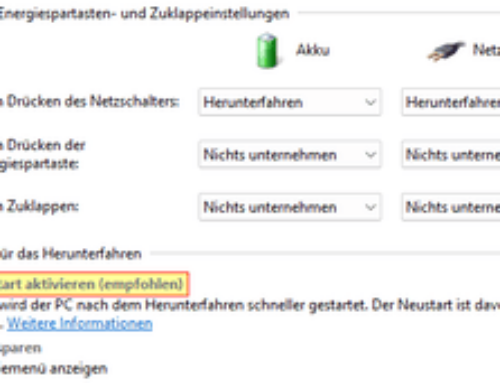

Solltest Du noch ältere Betriebssysteme im Einsatz haben (Server 2008 oder gar Windows Vista) musst Du die Richtlinie “ BitLocker-Widerherstellungsinformationen in Active Directory-Domänendiensten speichern“ aktivieren. dort zu tätigen Die Einstellungen sind aber ähnlich, wie das folgende Bild beweist:

BitLocker aktivieren nach Ausrollen der Gruppenrichtlinie

Die soeben erstellte Gruppenrichtlinie musst Du dann nur noch auf die Organisationseinheiten mit den betreffenden Geräten verteilen. Ab sofort werden alle neuen BitLocker Wiederherstellungsschlüssel im Active Directory gespeichert. Du bemerkst das daran, dass Du bei der Aufforderung zum Speichern des Schlüssels auf „Weiter“ klicken kannst, ohne dass der Recovery Key zuvor auf einem Datenträger gespeichert oder ausgedruckt wurde.

Wichtig: Du kannst den Wiederherstellungsschlüssel trotzdem noch speichern oder drucken. Für alle Fälle.

Bereits bestehende BitLocker Keys im AD speichern

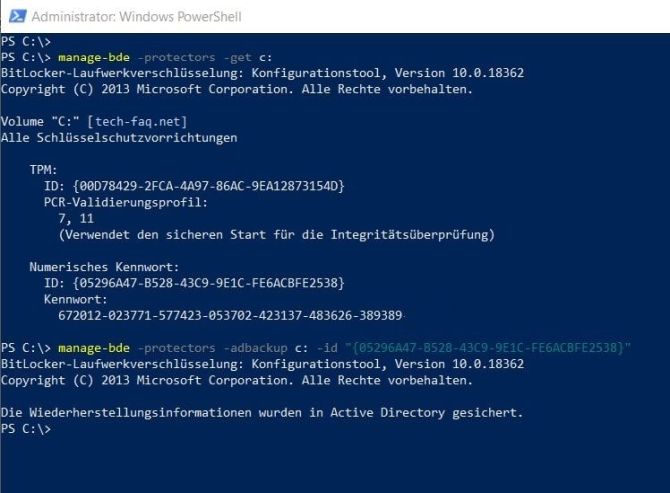

Die obigen Einstellungen greifen leider nur bei neuen BitLocker Verschlüsselungen. Die Wiederherstellungsschlüssel von bereits verschlüsselten Festplatten werden nicht automatisch übertragen. Sie können aber recht schnell manuell übertragen werden.

Du musst an dem jeweiligen Client eine administrative PowerShellkonsole oder Eingabeaufforderung öffnen und die beiden folgenden Befehle ausführen (in diesem Beispiel für das Systemlaufwerk):

manage-bde -protectors -get c:Diese Abfrage liefert Dir die „ID für das numerische Kennwort“ – diese benötigst Du im zweiten Schritt. Dort wird nämlich das Kennwort dieser ID mit dem Parameter -adbackup ins Active Directory übertragen:

manage-bde -protectors -adbackup c: -id "{ID des numerischen Kennwortes}"Wie das Ganze in der Praxis aussieht, zeigt der folgende Screenshot. Beim Auslesen der ID (Schritt 1) erhalten wir die ID {05296A47-B528-43C9-9E1C-FE6ACBFE2538}. Diese muss im Schritt 2 eingetragen werden und schon erhalten wir als Ergebnis: „Die Wiederherstellungsinformationen wurden in Active Directory gesichert“.

Wiederherstellungsschlüssel im AD abfragen

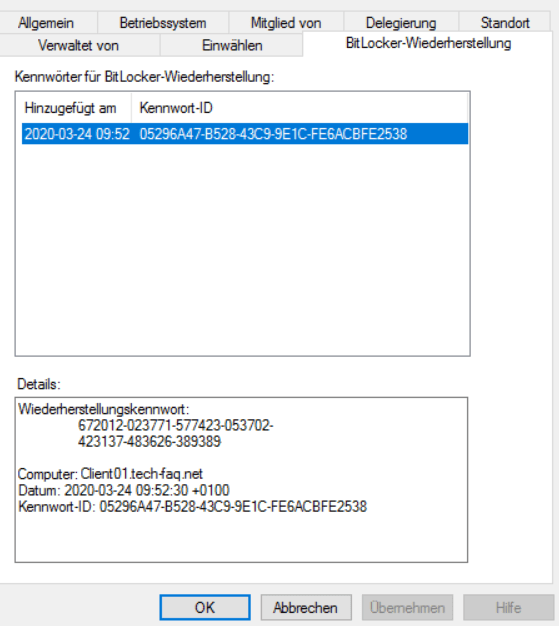

Jetzt können wir zwar alle Wiederherstellungsschlüssel von BitLocker im Active Directory speichern, aber wie rufen wir diese ab? Hierfür müssen lediglich die dafür zuständigen Verwaltungstools nachinstalliert werden.

Du musst also auf jedem Server, von welchem Du auf die BitLocker Keys zugreifen möchtest (in der Regel die Domänencontroller) die Verwaltungshilfsprogramme für die BitLocker-Laufwerkverschlüsselung installieren. Dort markierst Du beide Optionen aus und startest die Installation. Ein Neustart des Servers ist nicht notwendig.

Nach der Installation findest Du bei allen Computerobjekten im Active Directory einen zusätzlichen Reiter mit dem Namen „BitLocker-Wiederherstellung„. Dort stehen nun sämtliche Informationen inkl. dem Wiederherstellungskennwort.

Fazit: Das Speichern der BitLocker Wiederherstellungsschlüssel im Active Directory ist eine einfache Sache, die mehr Schutz vor dem Verlust der wichtigen Informationen liefert. Alle Keys werden automatisch und sicher an einem zentralen Ort abgelegt und können von dort aus bei Bedarf schnell abgerufen werden.

Ebenfalls interessant:

- BitLocker ohne TPM aktivieren

- Festplatte mit Schreibschutz schützen

- 8 wichtige ADMX-Vorlagen für Systemadministratoren

- Active Directory Benutzer anlegen

- Windows Product Key auslesen

Hinterlasse einen Kommentar