Das Active Directory ist das Herzstück des Windows Server Netzwerks der meisten Unternehmen. Es handelt sich dabei um einen Verzeichnisdienst, mit dessen Hilfe die Unternehmensstruktur im Windows Netzwerk abgebildet werden kann.

Active Directory – Verzeichnisdienst für Windows

Sämtliche Netzwerkressourcen und -objekte werden dabei in einer Datenbank gespeichert. Der IT Administrator erhält damit die Möglichkeit, diese Ressourcen und Objekte miteinander zu verknüpfen und somit die Zugriffe im Windows Netzwerk zu kontrollieren. Dazu zählen unter anderem Benutzerkonten, Computer, Drucker, Dateien & Ordner, Gruppen sowie auch Software oder Zertifikate. Das Active Directory regelt auch den Zugriff auf Microsoft eigene Anwendungen, bzw. Produkte wie Sharepoint oder Microsoft Exchange.

Bestandteile des Active Directory

Das Active Directory besteht aus insgesamt 3 übergeordneten Teilen:

- dem Schema

- der Konfiguration und

- einer oder mehreren Domänen

Das AD-Schema

Das Schema eines Active Directory kann als Vorlage für alle vorhandenen Einträge verstanden werden. Hier wird definiert, welche Objekttypen, Klassen und Attribute es im gesamten Verzeichnis gibt. Das Schema ist nicht starr, sondern kann durch Drittanbietersoftware erweitert werden, sofern diese in ein Active Directory integriert werden kann.

Die Domäne

Mit einer Domäne kann die Struktur einer Organisation nachgebildet werden. Darunter fallen Objekte wie Benutzerkonten, Gruppenrichtlinien, Drucker, usw.. Im Grunde ist eine Domäne eine Organisationseinheit (Objektgruppe), für die jeweils eigene Richtlinien und Einstellungen gelten. Sie kann weitere untergeordnete Organisationseinheiten enthalten. Jede Domäne benötigt mindestens einen Windows Server als Domänencontroller.

In kleinen und mittelständischen Unternehmen enthält das Active Directory meistens nur eine Domäne. In größeren Umgebungen kann der Einsatz mehrerer Domänen sinnvoll sein. Die Einstellungen und Informationen werden nicht auf andere Domänen übertragen.

Die Konfiguration

In der Konfiguration wird die Gesamtstruktur des Active Directories beschrieben. Es gibt dabei immer eine Stammdomäne und, sofern vorhanden, mehrere untergeordnete Domänen. Es wird daher auch von Domänenbäumen gesprochen.

Das Schema und die Konfiguration werden zwischen allen Domänencontrollern der Gesamtstruktur repliziert. Die Informationen und Richtlinien von Domänen werden nur innerhalb der jeweiligen Domäne ausgetauscht.

Bestandteile einer Windows Domäne

Jede Domäne im Active Directory wird durch einen Domänencontroller verwaltet. Dabei handelt es sich um einen Windows Server, auf welchem die Active Directory Domänendienste installiert sind. Zu diesen Funktionen gehören:

- Active Directory-Benutzer und -Computer

- DNS-Server

- Gruppenrichtlinien

- Standorte

- Vertrauensstellungen

- Replikation

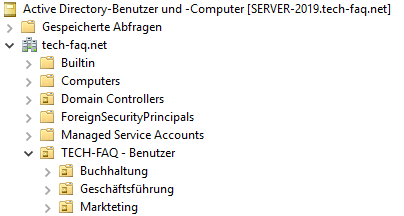

Active Directory-Benutzer und -Computer

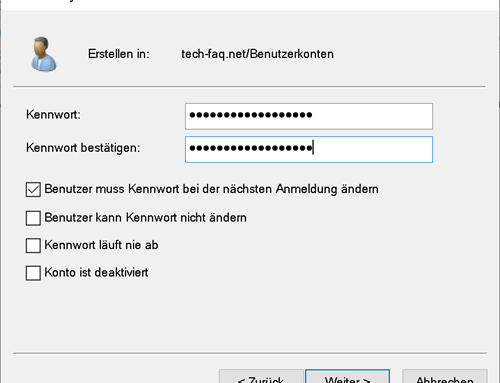

In diesem Bereich findet die Administration der Benutzer- und Computerkonten statt. Jeder Mitarbeiter erhält in der Regel ein eigenes Benutzerkonto in welchem sämtliche Attribute gespeichert werden. Zu diesen Attributen gehören unter anderem der Benutzername, E-Mailadresse, Kennwort, Telefonnummern, Loginskripte, Profilpfade oder Gruppenzugehörigkeiten.

Ebenso werden hier Informationen zu Computerobjekten gespeichert. Für jeden in die Domäne integrierten Computer und Server wird automatisch ein Computerkonto erstellt.

Um die Struktur der Organisation möglichst genau nachbilden zu können, lassen sich beliebig viele untergeordnete Organisationseinheiten erstellen, denen dann die Computer und Benutzer zugeordnet werden können.

Die Authentifizierung von Benutzer- und Computerkonten erfolgt standardmäßig mit dem Kerberos Protokoll. Über das Lightweight Directory Access Protocol (LDAP) können Anfragen an das Verzeichnis gestellt werden, um beispielsweise Gruppenzugehörigkeiten abzurufen.

DNS-Server

Das Domain Name System ist elementarer Bestandteil eines Active Directory und jeder Domäne. Der DNS-Server sorgt dafür, dass Computer- und Servernamen in IP-Adressen aufgelöst werden. Active Directory und DNS ist sehr eng miteinander verbunden. Jedes Computerobjekt wird über einen voll qualifizierten Domainnamen (FQDN) angesprochen, weshalb ein funktionierender DNS-Server ein absolutes Muss ist.

Gruppenrichtlinien

Mit den Gruppenrichtlinien kann der Administrator Richtlinien und Einstellungen auf Benutzer- und Computerobjekte übertragen. Diese Richtlinien können domänenweit gelten oder auch nur auf einzelne Organisationseinheiten (OU) angewendet werden. Zu den bekanntesten Gruppenrichtlinien gelten die Kennwortrichtlinien. Mit diesen wird festgelegt, wie komplex ein Benutzerkennwort gewählt werden muss und wie oft der Benutzer sein Kennwort zu ändern hat.

Über die Gruppenrichtlinien lassen sich sehr viele Berechtigungen und Einschränkungen auf die untergeordneten Objekte einer Domäne im Active Directory anwenden. Dazu zählen die Zuweisung von Laufwerken oder das Verbinden von Netzwerkdruckern.

Basis für die Funktion von Gruppenrichtlinien ist das SMB-Protokoll. Dieses Netzprotokoll wird auch für den Zugriff auf Dateien und Dienste von Windows Server verwendet und ist unabhängig von den verwendeten Dateisystemen einzelner Server. Das Protokoll wird ständig weiterentwickelt und spielt auch für die Sicherheit im Netzwerk eine große Rolle.

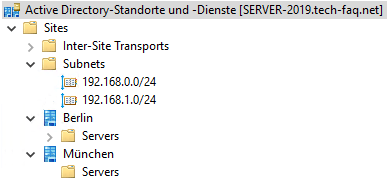

Domänen Standorte

Eine Domäne kann sich auch über mehrere Standorte erstrecken. Über das Snap-In Active Directory-Standorte und -Dienste können neue Standorte erstellt und zusätzlich die jeweiligen IP-Adressbereiche (Subnet) der Standorte hinterlegen. Neue Computerobjekte werden automatisch den bereits angelegten Standorten zugewiesen.

Die Unterscheidung der Standorte kann z.B. in den Gruppenrichtlinien wichtig sein. So wäre es denkbar, bestimmte Richtlinien nur dann anzuwenden, wenn sich der Computer an einem bestimmten Standort befindet (z.B. Proxyserver).

Vertrauensstellungen von Domänencontrollern

Damit ein Objekt einer Domäne auf die Ressourcen einer anderen Domäne zugreifen kann, können Vertrauensstellungen zwischen den Domänencontrollern hergestellt werden. Im Active Directory gibt es zwei verschiedene Arten von Vertrauensstellungen:

- Unidirektionale Vertrauensstellung

Die Vertrauensstellung gilt hierbei nur eine Richtung. Domäne A vertraut Domäne B, umgekehrt jedoch nicht. - Bidirektionale Vertrauensstellung

Hier gelten die Vertrauensstellungen in beide Richtungen. Domäne A und Domäne B vertrauen sich gegenseitig.

Bei beiden Arten muss zudem noch zwischen transistiven und nichttransistiven Vertrauensstellungen unterschieden werden. Transisitv bedeutet hierbei, dass die Vertrauensstellung von einer Domäne auch auf darunterliegende Domänen vererbt werden kann.

Ein Beispiel für eine Vertrauensstellung:

Benutzer A ist in der Domäne X angelegt, muss aber zusätzlich auf Ressourcen der Domäne Y zugreifen. Hier würde es sich anbieten, eine unidirektionale, nichttransitive Vertrauensstellung von Domäne X zu Domäne Y aufzubauen. Die Authentifizierung erfolgt dadurch in beiden Windows Domänen mit den gleichen Zugangsdaten.

Auch bei hybriden Umgebungen (on premise und Azure AD) spielen Vertrauensstellungen eine wichtige Rolle.

Replikation

Um beim Ausfall eines Domänencontrollers keinen Verlust von Informationen oder Funktionen zu riskieren, sollte es immer zwei oder mehr Domänencontroller in einer Domäne geben. Bei der Replikation werden sämtliche Informationen des Active Directory zwischen allen vorhandenen Domänencontrollern ausgetauscht. Beim Ausfall des einen Servers übernimmt der andere Server dessen Aufgaben.

Die Replikation ist sehr wichtig und sollte regelmäßig kontrolliert werden. Sind die Domänencontroller nicht synchron, kann es unter anderem zu Problemen bei der Anmeldung oder der Authentifizierung kommen. Mit dem Kommandozeilentool repadmin lässt sich die Replikation sehr gut administrieren. Eine sehr gute Anleitung findet Ihr hier: ActiveDirectoyPro.com

Weitere wichtige Rollen im Active Directory

Es gibt noch ein paar weitere wichtige Serverrollen und Dienste im Active Directory. Diese fasse ich abschließend kurz und knapp zusammen.

Globaler Katalog

Ein Domänencontroller kann immer auch als Globaler Katalogserver (GC) konfiguriert werden. Im globalen Katalog sind die Kopien aller Objekte der Gesamtstruktur gespeichert. Bevor ein Domänencontroller aus einer Domäne entfernt wird, muss sichergestellt werden, dass es weitere Globale Katalogserver im Active Directory gibt.

RODC – Read only Domain Controller

Beim Read only Domain Controller handelt es sich um einen vollwertigen Domänencontroller, der allerdings keine Schreibrechte auf die Domänenverwaltung hat. Er wird vorwiegend in Zweigstellen eingesetzt, um Zugriffe zu beschleunigen. Jeder RODC beinhaltet immer auch einen schreibgeschützten DNS-Server. Er hält stellt somit immer eine aktuelle Kopie des Verzeichnisses an seinem Standort zur Verfügung.

Operation Masters – FSMO Rollen

Im Active Directory gibt es 5 Operation Master Rollen (ehemals FSMO). Zwei dieser Rollen gehören zur Gesamtstruktur des Active Directories, die anderen drei gibt es immer einmal pro Domäne. Die FSMO-Rollen können über die Windows PowerShell schnell auf andere Server übertragen werden. Jede der Rollen kann immer nur von einem Server ausgeübt werden. Es ist aber möglich, z.B. in Single Domain Umgebungen, dass ein Domänencontroller alle 5 Rollen besitzt.

- Schema-Master

Der Schema-Master ist der einzige Server der Gesamtstruktur, der Schreibzugriff auf die Klassen-Schablonen und deren Attribute hat. Er wird benötigt, wenn eine Schemaerweiterung durchgeführt werden muss. Alle anderen Domänencontroller besitzen nur eine Kopie der Klassen-Schablonen.

- Domain Naming Master

Der Domain Naming Master verwaltet alle Namen der Domänen innerhalb der Gesamtstruktur. Wird eine neue (Unter-)domäne hinzugefügt, wird diese beim Domain Naming Master registriert. Auch diese Rolle gibt es in der Gesamtstruktur nur ein Mal.

- Infrastruktur Master

Der Infrastruktur-Master verwaltet die Gruppenzugehörigkeiten von Objekten und arbeitet domänenübergreifend. In jeder Windowsdomäne gibt es immer einen Infrastruktur-Master Server.

- PDC-Emulator

Der Primary Domain Controller (PDC) Emulator ist der Zeitgeber innerhalb einer Domäne. Die Uhrzeit dieses Servers ist maßgeblich für die komplette Windows Domäne. Darüberhinaus verarbeitet der PDC alle Änderungen von Benutzerkennwörtern. Damit wird sichergestellt, dass sich ein Benutzer im Unternehmen nach einer Passwortänderung sofort wieder anmelden kann und nicht die Replikation zwischen den Domänencontrollern abwarten muss.

- RID-Master

Quasi jedes Objekt im Active Directory erhält eine eindeutige Nummer, die sogenannte SID (Security Identifier). Diese SIDs werden durch die Domänencontroller vergeben, sobald ein Objekt erstellt wird. Damit keine SID doppelt vorkommen kann, verteilt der RID-Master sogenannte RID-Pools an die Domänencontroller der IT-Infrastruktur.

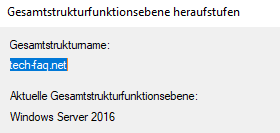

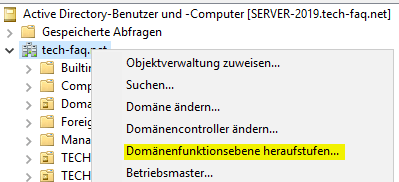

Domänenfunktionsebenen

Mit jeder neuen Windowsversion integriert Microsoft neue Features (meist bzgl. der Sicherheit) in die Active Directory Rolle. Da die Domänencontroller oftmals nicht alle das gleiche Betriebssystem installiert haben, muss geregelt werden, welche Features auf allen vorhandenen Domänencontrollern ausgeführt werden können. Funktionen, die erst ab Windows Server 2016 implementiert wurden, funktionieren natürlich nicht auf einem Windows Server 2012 R2. Grundsätzlich sollten die Funktionsebenen immer auf die höchst mögliche Version angehoben werden.

Genau hier kommen die Funktionsebenen ins Spiel. Dabei gilt, eine Funktionsebene kann immer nur auf dem Stand des ältesten Betriebssystems aller Domänencontroller sein. Ein Windows Server 2012 R2 kann nicht mehr zum Domänencontroller hochgestuft werden, wenn die Domänenfunktionsebene bereits auf Windows Server 2016 basiert.

Es gibt zwei Arten von Funktionsebenen:

- Gesamtstrukturfunktionsebene

Die Funktionsebene der höchsten Stufe im Active Directory (Forest). Die Gesamtstrukturfunktionsebene kann erst angehoben werden, wenn alle Domänen bereits eine höhere Funktionsebene haben. Sie kann im Snap-In Active Directoy-Domänen und -Vertrauensstellungen geändert werden.

- Domänenfunktionsebene

Wie der Name bereits verrät, handelt es sich hierbei um die Funktionsebene (Version) einer Windows Domäne. Eine Domäne kann eine höhere Funktionsebene haben, als die Gesamtstruktur.

Fazit

Ich hoffe, der Artikel hat Dir einen guten Überblick über die verschiedenen Begriffe und die Funktionsweise eines Active Directory geben können. Auch wenn es teilweise sehr kompliziert klingt, ist die Administration der Gesamtstruktur und der darin enthaltenen Domänen aber kein Hexenwerk und bringt extrem viele Vorteile. Wichtig ist, dass Änderungen immer mit Bedacht ausgeführt werden und man stets den Überblick über sein Active Directory behält. Auch hier gilt: Dokumentation und Backup ist das A & O.

Dieser Artikel ist wie alle anderen auf dieser Seite kostenlos für Dich und ich hoffe, ich konnte Dir weiterhelfen. Wer möchte, kann diesem Blog eine kleine Aufmerksamkeit in Form einer kleinen Spende (PayPal) oder über die Amazon Wunschliste zukommen lassen.

Hinterlasse einen Kommentar