Bei Terminalservern (Remote Desktop Services) ist es sinnvoll, Benutzern den Zugriff auf die administrativen Programme von Windows Server zu untersagen. In diesem Artikel beschreibe ich deshalb, wie Du mit Gruppenrichtlinien den Zugriff auf Programme verhindern kannst.

So kannst Du den Zugriff auf Programme verhindern

Die Berechtigungen auf Systemebene sollten für die Benutzer eines Terminalservers immer stark begrenzt werden. Normale Anwender benötigen in der Regel keinen Zugriff auf die PowerShell oder die Microsoft Management Console. Ganz im Gegenteil: Sie könnten damit sogar Schaden anrichten.

Mithilfe der Gruppenrichtlinien lassen sich die Berechtigungen aber sehr gut einschränken. Neben dem Sperren der Eingabeaufforderung ist es über die Richtlinie „Angegebene Windows-Anwendungen nicht ausführen“ auch möglich, eine eigene Liste von Anwendungen zu definieren, welche nicht ausgeführt werden dürfen.

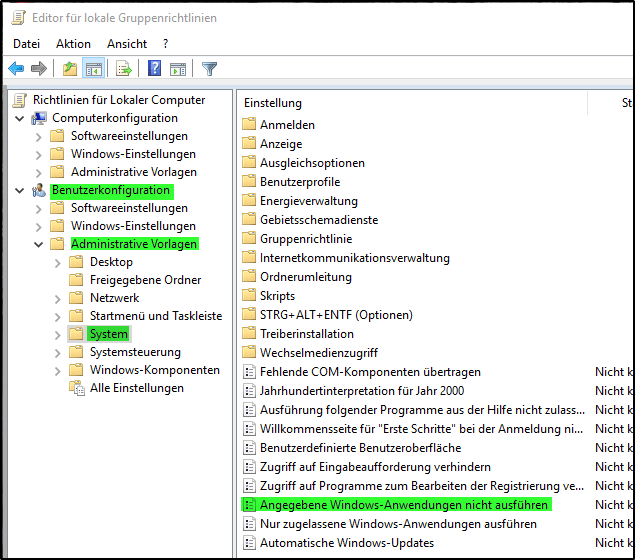

Diese findest Du unter

Benutzerkonfiguration -> Administrative Vorlagen -> System

Zugriff auf Programme verhindern – Mit Gruppenrichtlinien kannst Du jede beliebige Anwendung für bestimmte Benutzergruppen sperren.

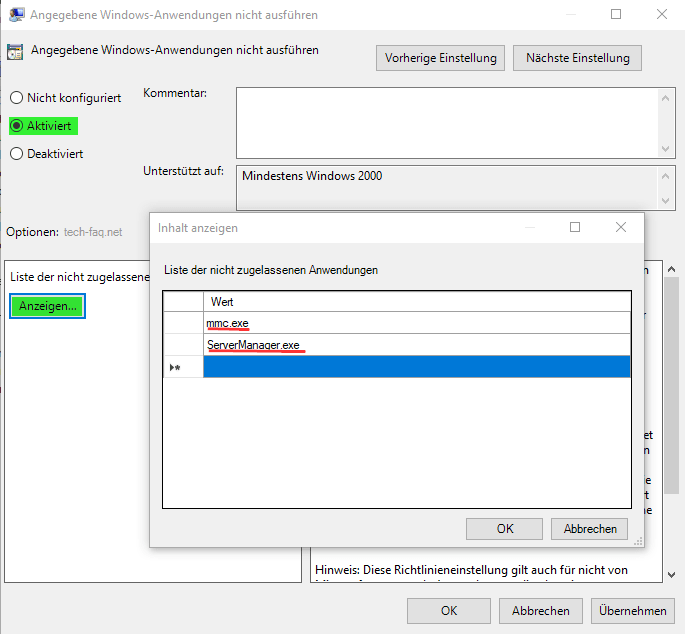

Sobald Du die Richtlinie aktiviert hast, kann über die Schaltfläche „Anzeigen“ eine Liste der nicht zugelassenen Anwendungen erstellt werden. In jede Zeile kann ein Programm eingetragen werden. Es genügt der Dateiname – die Angabe des Pfades wird nicht benötigt.

Wichtige Anwendungen wären beispielsweise:

- mmc.exe – Microsoft Management Console

- ServerManager.exe – Server Manager

- control.exe – Systemsteuerung

- powershell.exe – Windows PowerShell

- compmgmt.msc – Computerverwaltung

- devmgmt.msc – Geräte-Manager

- services.msc – Dienste

In die Liste der nicht zugelassenen Anwendungen werden alle Programme eingetragen, auf die der Zugriff gesperrt werden soll.

Ausführung von Software einschränken

Trage hier also alle Programme ein, die gesperrt werden sollen. Es muss sich dabei nicht ausschließlich um Windows Anwendungen handeln. Es ist mit dieser Richtlinie genauso gut möglich, das Ausführen von Drittanbietersoftware für bestimmte Benutzergruppen zu verhindern (z.B. Bankingsoftware oder Warenwirtschaftssysteme).

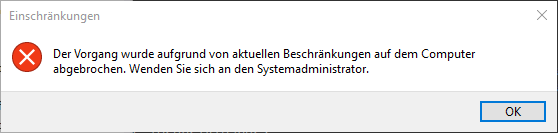

Ist die Liste komplett und die Gruppenrichtlinie wurde angewendet, erhalten die Benutzer die folgende Meldung beim Versuch, eine der gelisteten Programme auszuführen:

„Der Vorgang wurde aufgrund von aktuellen Beschränkungen auf dem Computer abgebrochen. Wenden Sie sich an den Systemadministrator.“

Diese Anwendung darf nicht ausgeführt werden. Der Zugriff auf dieses Programm wurde gesperrt.

Die Liste ist jederzeit erweiterbar. Sobald ein Eintrag entfernt wurde, lässt sich die Anwendung auch wieder ausführen.

Ebenfalls interessant:

- Sperrbildschirm deaktivieren in Windows 10

- Dateien löschen die älter sind als x Tage

- Windows 10 Autostart Ordner

Dieser Artikel ist wie alle anderen auf dieser Seite kostenlos für Dich und ich hoffe, ich konnte Dir weiterhelfen. Wer möchte, kann diesem Blog eine kleine Aufmerksamkeit in Form einer kleinen Spende (PayPal) oder über die Amazon Wunschliste zukommen lassen.

vielen Dank

hat mir sehr geholfen

Wenn ich mit der oben beschriebenen Methode unter Win 10 PRO z.B. den Zugriff auf cmd.exe sperre, ist dies nicht nur für die lokalen Standartbenutzer „Kind1“ und „Kind2“ gesperrt, sondern auch für das lokale Administrator-Konto „Vater“. Wie bekomme ich es (ohne Microsofts-Familienkonto und ohne Win 10 Enterprise) hin, Programme nur für einzelne User zu sperren oder frei zu geben?

Hallo Ralf,

auf diese Art und Weise leider gar nicht. Ich würde es in Deinem Fall einfach damit lösen, den Kindern nur Benutzerrechte zu geben. Dann können sie zwar cmd oder PowerShell ausführen, allerdings damit keinen Schaden anrichten.

Selbstverständlich geht das. Für den Terminalserver eine GPO erstellen mit Loopback-Verarbeitung in der Computerkonfiguration. In gleicher Gruppenrichtlinie so verfahren wie oben angegeben. Dann in den erweiterten Einstellungen der Gruppenrichtlinie festlegen, dass für bspw. Domain-Admin oder weitere Benutzer die GPO zwar gelesen, aber nicht verarbeitet wird. Ist ganz unten ein Haken in den Einstellungen, wo VERWEIGERT angegeben werden muss.

Hallo Simon,

es geht hier doch gar nicht um einen Terminalserver, sondern um ein Windows 10 (Pro). Und ich gehe mal davon aus, dass keine Domäne vorhanden ist („Kind1“, „Kind2“ und „Vater“). Er hat also nur die lokalen Gruppenrichtlinien zur Verfügung.

Hallo, eine super Anleitung. Bei lokalen Richtlinien funktioniert das auch. In der Domänenumgebung kriege ich das jedoch nicht hin. Wenn ich auf dem DC dem OU Objekt RDS die Richtlinie erstelle kommt hat das auf den RDS keine auswirkungen. Eine definierte Usergruppe soll wie o.g. keinen Zugriff au den Servermanager usw. haben. der DC ist w2012R2 und der RDS 2019. Kann mir jemand dazu weiterhelfen ?

Hallo Andre,

wird die Richtlinie überhaupt angewendet? (gpresult /r) Ist die RDS-User Gruppe Mitglied in der OU „RDS“?

Zusätzlich muss die Loopbackverarbeitung aktiviert sein, damit die Benutzerrichtlinien aus allen OUs angewendet werden.

Hallo Rene, sorry für meine späte Antwort. Wenn ich auf dem RDS Server die gpresult abfrage ausführe, sagt er mir, das die Defautlt Domain Policy und Richtlien der lokalen Gruppe ausgeführt werden. ICh muss dazu sagen, das ich lokal auf dem RDS auch eine Richtline definiert habe. Die Meldung erscheint 2 mal. Ich habe auf dem DC die Gruppenrichtline mit dem Computer Objekt RDS mit der von mir angelgten OU „RDS User“ verknüpft. Loopback habe ich auf dem RDS, nach deinem Anraten, aktiviert. Funktioniert trotzdem nicht. Ich habe darauf hin Gruppenrichtlinienmodelierung gemacht. Das Resultat: das Gruppenrichtlinienobjekt wurde abgeleht. Zugriff verweigert (Sicherheitsfilterung). Hast Du dazu noch eine Idee?

Hallo Andre. Ohne die Konfiguration jetzt vor mir zu sehen, kann ich leider nicht groß weiterhelfen.

Eine sehr gute Hilfe für die Einrichtung der Gruppenrichtlinien für RDS findest Du hier: https://www.gruppenrichtlinien.de/artikel/remote-desktop-server-terminal-server.

Ich hoffe, das hilft Dir erstmal weiter.

Danke für die Info, ich versuche da mal mein Glück.